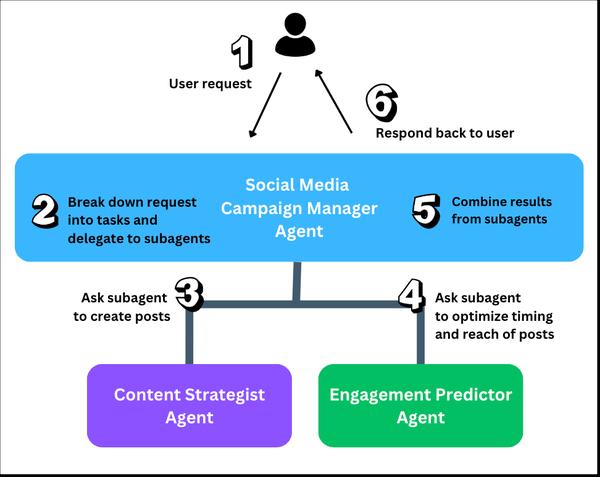

Nino Isakovic e Chuong Dong publicaram uma postagem no blog intitulada "LummaC2: Obfuscation Through Indirect Control Flow". Esta postagem do blog se aprofunda na análise de uma técnica de ofuscação de fluxo de controle empregada por amostras recentes do ladrão LummaC2 (LUMMAC.V2). Além da técnica tradicional de flattening de fluxo de controle usada em versões mais antigas, o malware agora aproveita a indireção de fluxo de controle personalizada para manipular a execução do malware. Essa técnica frustra todas as ferramentas de análise binária, incluindo IDA Pro e Ghidra, prejudicando significativamente o processo de engenharia reversa e as ferramentas de automação projetadas para capturar artefatos de execução e gerar detecções. Para fornecer insights para as equipes de segurança do Google e da Mandiant, os autores desenvolveram um método automatizado para remover essa camada de proteção por meio de fatiamento reverso simbólico. Ao aproveitar o fluxo de controle recuperado, eles podem reconstruir e desofuscar as amostras em um formato facilmente consumível por qualquer plataforma de análise binária estática. Achei particularmente interessante o uso de fatiamento reverso simbólico para remover essa camada de proteção. Essa abordagem pode ser bastante eficaz na mitigação da eficácia das técnicas de ofuscação de fluxo de controle. Acredito que esta pesquisa será muito valiosa para analistas de malware que buscam aprimorar suas capacidades de engenharia reversa.

LummaC2: Ofuscação por meio de fluxo de controle indireto

Google Cloud